承第271期雙月刊之「內部稽核轉型:資安稽核解決方案之運用」,於本篇接續分享112年我們執行類紅隊演練之經驗,該演練是模擬駭客對集保結算所發動網路攻擊,針對資訊系統展開各類型的進攻動作,驗證資安防護機制的有效性,使我們更即時掌握資安防護之薄弱點,同時達成金融資安行動方案2.0之「鼓勵資安監控與防護之有效性評估」。

一、類紅隊演練

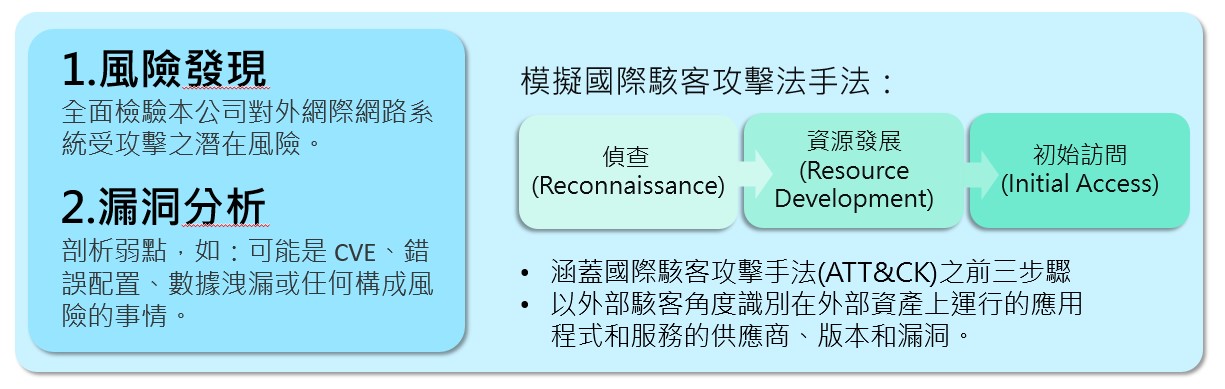

為確保演練過程攻守雙方能有效溝通,我們參採MITRE所推出之ATT&CK (Adversarial Tactics, Techniques & Common Knowledge)資安框架,讓攻擊方的入侵流程均能有所對應,亦有助於我們更加了解攻擊方所使用的策略、手法及可能帶來的資安風險,藉此精進資安防護機制。類紅隊演練規劃兩個階段執行:第一階段屬於偵查及掃描階段,使用攻擊面管理工具(Attack Surface Management, ASM)模擬駭客於真正發動攻擊行為前,所進行之無聲探索與漏洞獵捕,用以發現系統參數配置錯誤、機敏資訊外流、系統版本弱點或遺漏管理的地方等情事。第二階段屬於真實攻擊階段,運用入侵與攻擊模擬工具(Breach and Attack Simulation, BAS),模擬國際知名駭客組織的十八般武藝,演練劇本參考曾發生過的資安事件,重現其攻擊手法、步驟,執行精準且多樣化的攻防演練,驗證資安防護設備(例如:入侵防護系統、網站應用程式防火牆、端點偵測及回應)是否會產生警示訊息並能有效攔阻攻擊,並提供我們評估整體防護情形與精進強化作業。

二、第一階段之攻擊面管理

在數位轉型的浪潮下,企業擁有更大量且多樣化的資訊資產,部分系統甚至架設在雲端環境,然而在網路的世界裡,只要有連結都可能成為攻擊目標或是管理的灰色地帶,這意味著遭受駭客攻擊的管道也同步增加、曝險的程度亦不斷提高。本階段採用攻擊面管理工具,以網域名稱為基礎標的,持續性的對我們暴露於網際網路之網站、服務、憑證、資料庫、虛擬主機、程式原始碼、…等資訊資產執行探索與掃描作業。 透過該工具偵查潛在的風險,確實能有效發現漏洞弱點,本篇以曾發現之兩個案例分享: (一)、資訊系統曝露使用之特定雲端服務及版本 由於系統參數設定未適當調整,導致暴露所使用的雲端服務及版本,恐造成駭客針對該特定雲端服務業者之弱點進行攻擊。 (二)、佈署提供對外服務之資訊系統,現已無使用需求仍未下線 由於新舊系統轉換後,未適時將舊版系統下線,除了會造成外部使用者混淆,亦可能疏於進行例行性之資安檢測,導致系統存在中高風險之漏洞,進而成為駭客攻擊之目標。 該階段幫助我們更主動且全面掌握網路服務之狀態,提高資訊資產的可視性,找出未知、未管理或管理不善的資訊資產,發現其弱點漏洞並進行改善修補,進而降低資安風險。

圖一:「攻擊面管理」執行說明 (資料來源:內部查核室研究)

圖一:「攻擊面管理」執行說明 (資料來源:內部查核室研究)

三、第二階段之外部入侵與攻擊模擬

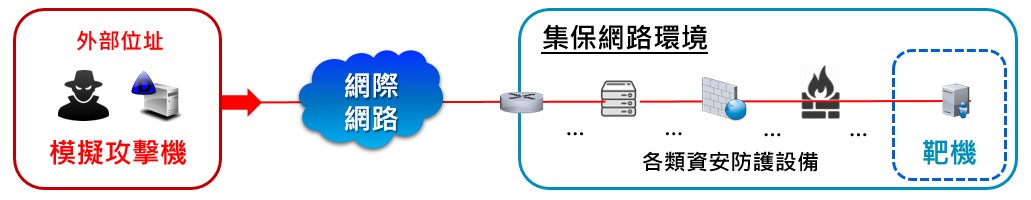

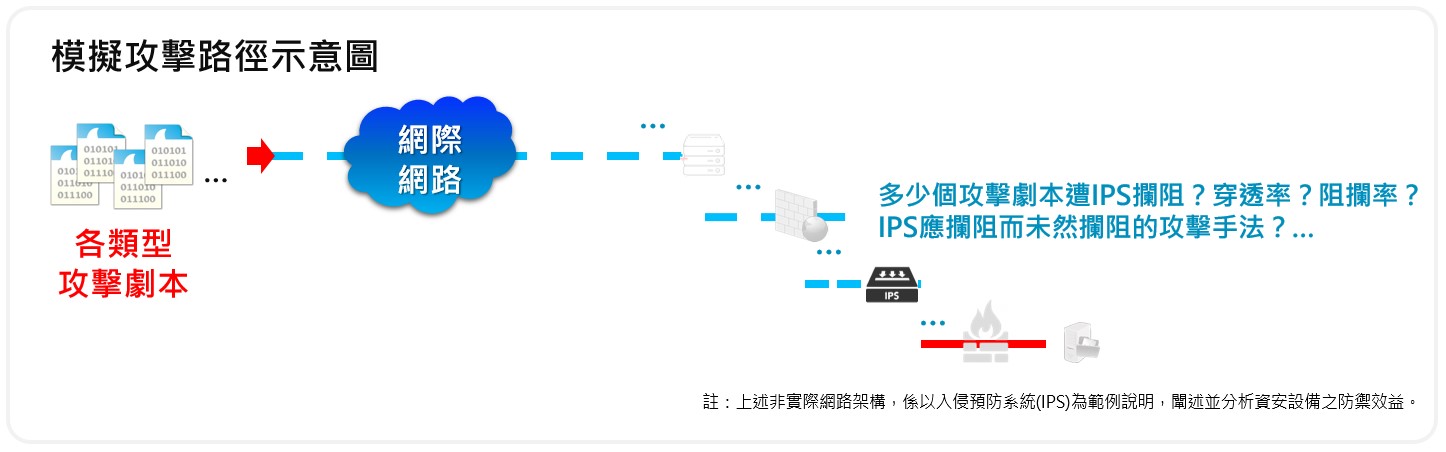

過往執行紅隊演練、資安健診、滲透測試、弱點掃描等資安相關檢測,均仰賴大量的專業人力,尤其相當看重執行人員之過往經驗,為提升執行效率與降低人為操作失誤,運用外部入侵與攻擊模擬工具,係為解決上述問題之其中一種方式,以達到自動化模擬駭客行為,執行精準且即時之攻守演練。 簡要說明本次攻防過程(圖二、三),係於外部位址架設模擬攻擊主機並於內部架設標的靶機,攻擊主機依據所安排之演練劇本執行攻擊程序,包含國際知名駭客組織(例如:金融駭客FIN 7、駭客組織APT 29)及Web OWASP Top Ten 2021之數種攻擊手法。檢驗我們層層佈署之資安防護設備是否能有效抵禦惡意攻擊,並即時產生警示訊息。

圖二、三:「外部入侵與攻擊模擬」執行說明 (資料來源:內部查核室研究)

於資安攻防演練後,筆者著實又學習到一課,重點摘要如下:

(一) 縱深防禦,發揮綜效

若要有效的發揮資安設備之能力,係考量設備特性,將其佈署至組織中最適切之位置,並讓各個設備間互補,共同抵禦惡意攻擊行為。 此外,不論是應用系統(AP)、作業系統(OS)或工具軟體本身之弱點,應優先考量升級、修補或下架替換等程序,倚賴資安設備防護並非長久之計。

(二)、技術管理,相輔相成

資安設備運作必需要與管理規則一同審慎評估,例如:因設備更新頻率不夠及時,是否可能導致零時差漏洞遭駭客利用,適時透過風險評估,找出最適合組織日常作業且兼顧效率與安全的方法。

(三)、上兵伐謀,主動防護

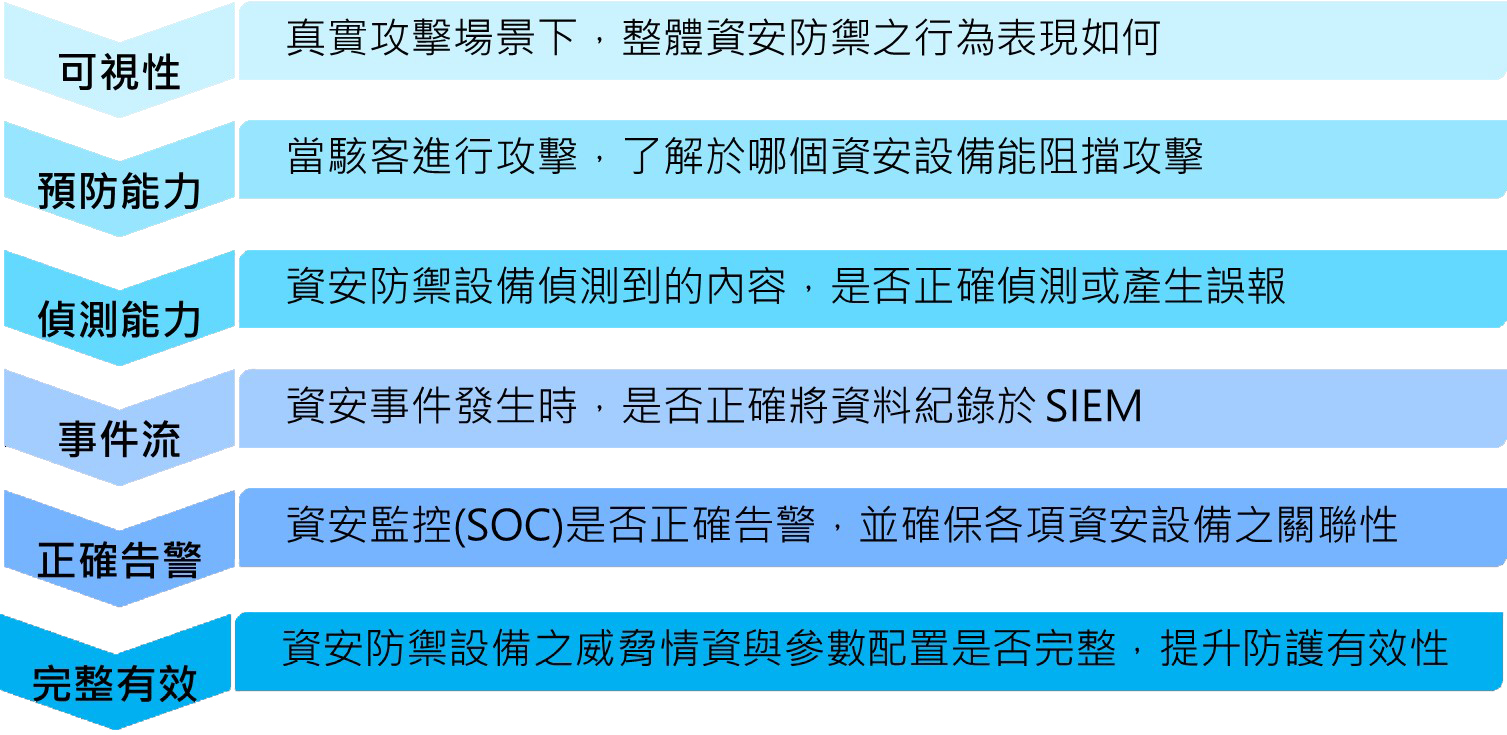

《孫子兵法》謀攻篇提及「上兵伐謀、其次伐交、其次伐兵、其下攻城」。資安防護道理亦同,作為防守方也必需要有攻擊方思維,才能了解攻擊方想做的事情,進而預先採取更主動積極之防護策略,甚至佈署誘餌系統,蒐集更多有關於攻擊方的資訊,最後讓攻擊方放棄攻擊。此外,宜妥善運用情資,及時強化防護機制,並提前實際驗測資安防護之有效性。 該階段除驗證資安防護機制的有效性,更可達到以下效益:

四、充實與精進

內部查核室將持續關注各類新興科技於資安方面之運用,以我們發展數位化服務之企業韌性及營運風險為主軸,除了合規性查核外,未來仍會適時規劃與安排特定專案,與資訊單位共同合作,落實並強化資安三道防線。